Replay Attack là một dạng tấn công an ninh mạng có thể gây tổn thất lớn cho các hệ thống tài chính, đặc biệt là trong blockchain. Nếu bạn là một trader hoặc nhà đầu tư tiền mã hóa, có lẽ bạn đã từng nghe đến những vụ tấn công phát lại nổi tiếng trên Ethereum Classic và Bitcoin Cash. Vậy đó là gì, nó hoạt động ra sao và làm thế nào để bảo vệ tài sản của bạn trước nguy cơ này? Hãy cùng TintucFX khám phá chi tiết trong bài viết dưới đây!

Replay Attack là gì?

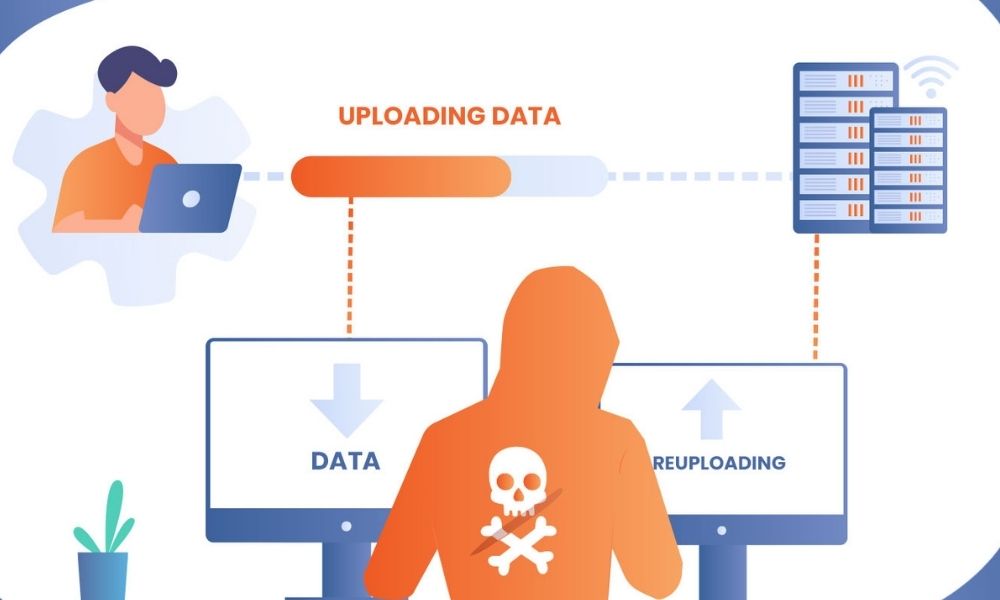

Replay Attack (hay tấn công phát lại) là một hình thức tấn công an ninh mạng trong đó kẻ xấu thu thập và tái sử dụng dữ liệu hợp lệ để xâm nhập vào hệ thống. Cụ thể, hacker có thể chặn hoặc làm chậm quá trình truyền dữ liệu, sau đó phát lại thông tin này nhiều lần nhằm đánh lừa hệ thống, thực hiện các hành vi gian lận mà không cần kỹ thuật quá phức tạp.

Điểm mấu chốt của Replay Attack nằm ở chỗ, dữ liệu bị tấn công vốn dĩ là hợp lệ vì nó được gửi từ một nguồn đã được cấp quyền. Do đó, hệ thống vẫn chấp nhận các thông tin này như bình thường, cho phép hacker tận dụng kẽ hở để thực hiện các giao dịch trái phép mà không gặp rào cản bảo mật nào đáng kể.

Xem thêm: Chỉ báo Fibonacci Arc là gì? Cách tính, nguyên lý hoạt động

Cách thức hoạt động của Replay Attack

Trong lĩnh vực blockchain, Replay Attack thường xảy ra khi một hệ thống thực hiện hard fork – tức là tách một chuỗi blockchain thành hai phiên bản cùng tồn tại song song: một phiên bản cũ và một phiên bản mới. Trước khi hoàn tất quá trình chia tách, cả hai chuỗi này vẫn sử dụng chung cơ sở dữ liệu và xác nhận các giao dịch theo cùng một nguyên tắc. Điều này tạo ra một lỗ hổng: một giao dịch hợp lệ trên phiên bản cũ vẫn có thể được chấp nhận trên phiên bản mới.

Hacker lợi dụng điểm này để thực hiện một giao dịch trên chuỗi cũ, sau đó phát lại giao dịch đó trên chuỗi mới, qua đó nhận thêm tài sản mà không phải chi trả gì thêm. Điều này có thể gây thất thoát lớn cho cả người dùng và các sàn giao dịch.

Ví dụ dễ hiểu về Replay Attack

Giả sử một thương hiệu sô-cô-la A quyết định mở rộng bằng cách tách thành hai cửa hàng con: B và C. Cả hai cửa hàng này đều được chuyển giao chung một cơ sở dữ liệu về khách hàng, lịch sử giao dịch và hệ thống thanh toán. Tuy nhiên, vì vận hành độc lập, hai cửa hàng không còn kiểm tra chéo thông tin với nhau.

Một khách hàng tên Alex nhận ra lỗ hổng này và gửi một thông báo thanh toán giống hệt nhau đến cả hai cửa hàng. Do không có cơ chế xác minh liên thông, cả B và C đều chấp nhận đơn hàng và giao sản phẩm.

Kết quả là Alex chỉ trả tiền một lần nhưng lại nhận được hàng hai lần. Chiêu trò này cũng chính là cách hacker đã thực hiện Replay Attack trên các hệ thống blockchain, đặc biệt là với Bitcoin Cash và Ethereum Classic sau các đợt hard fork.

Xem thêm: Chỉ số WACC là gì? Cách tính WACC và ứng dụng trong đầu tư

Replay Attack trong thế giới tiền mã hóa

Replay Attack trên Ethereum Classic (ETC) vào năm 2016

Năm 2016, Ethereum thực hiện một hard fork để giải quyết hậu quả từ vụ hack DAO. Việc này tạo ra hai blockchain riêng biệt:

- Ethereum (ETH): Áp dụng cơ chế Proof of Stake (PoS), tập trung vào tốc độ và hiệu suất.

- Ethereum Classic (ETC): Tiếp tục vận hành trên cơ chế Proof of Work (PoW).

Do cả hai chuỗi đều xuất phát từ một nguồn gốc chung và chia sẻ lịch sử giao dịch trước đó, hacker phát hiện ra rằng các giao dịch hợp lệ trên Ethereum vẫn có thể được phát lại trên Ethereum Classic.

Lợi dụng điều này, nhiều người đã tạo các giao dịch trên ETH, sau đó phát lại chúng trên ETC để nhận thêm tài sản mà không cần tốn thêm tiền. Hậu quả là một số sàn giao dịch lớn như Yunbi và BTC-e bị mất phần lớn lượng ETC do không có cơ chế bảo vệ chống lại Replay Attack.

Replay Attack trên Bitcoin Cash (BCH) vào năm 2017

Tương tự như trường hợp của Ethereum, vào tháng 8/2017, Bitcoin thực hiện một hard fork để tạo ra Bitcoin Cash (BCH). Điều đặc biệt là, sau khi fork, người dùng nào sở hữu 1 BTC trước đó sẽ tự động nhận thêm 1 BCH.

Hacker nhanh chóng nhận ra rằng các giao dịch trên chuỗi BTC cũng hợp lệ trên chuỗi BCH. Do đó, chúng sao chép và phát lại các giao dịch từ BTC sang BCH để đánh cắp tiền từ các sàn giao dịch và người dùng. Kết quả là nhiều nền tảng giao dịch mất hàng loạt BCH vì hacker liên tục gửi và phát lại giao dịch trên hai blockchain.

Hậu quả của Replay Attack

Replay Attack tuy không phải là một kiểu tấn công quá phức tạp nhưng vẫn có thể gây ra những thiệt hại nghiêm trọng nếu hệ thống không có biện pháp bảo vệ. Một số hậu quả có thể kể đến như:

- Mất mát tài sản: Người dùng và sàn giao dịch có thể bị mất tiền khi giao dịch bị hacker phát lại nhiều lần.

- Gây gián đoạn hệ thống: Việc phải xử lý các giao dịch trùng lặp có thể khiến hệ thống bị quá tải.

- Suy giảm niềm tin: Nếu một nền tảng bị Replay Attack, người dùng sẽ mất niềm tin vào tính bảo mật của nó.

Hiện nay, có nhiều giải pháp giúp ngăn chặn Replay Attack, chẳng hạn như replay protection (cơ chế bảo vệ chống phát lại) hoặc các phương pháp xác thực giao dịch mạnh hơn. Dù vậy, loại tấn công này vẫn là một rủi ro lớn trong lĩnh vực blockchain và an ninh mạng.

Cách phòng chống Replay Attack

Bảo vệ hệ thống blockchain trước Replay Attack

Để ngăn chặn các cuộc tấn công phát lại trong hệ sinh thái tiền mã hóa, các nền tảng blockchain đã không ngừng cải tiến cơ chế bảo mật, đặc biệt là trong quá trình thực hiện hard fork. Nhìn lại những trường hợp điển hình như Bitcoin và Ethereum, có thể thấy rằng các blockchain hiện nay đã chủ động triển khai nhiều biện pháp nhằm bảo vệ người dùng trước nguy cơ tấn công. Trong số đó, hai phương pháp phổ biến nhất là:

- Strong Replay Protection: Đây là cơ chế bảo vệ mạnh mẽ, giúp tự động thêm một mã nhận diện (marker) vào chuỗi blockchain mới ngay sau khi phân nhánh. Việc gán mã này đảm bảo rằng các giao dịch từ chuỗi cũ sẽ không thể được chấp nhận trên chuỗi mới và ngược lại, từ đó ngăn chặn nguy cơ tấn công phát lại.

- Opt-in Replay Protection: Khác với cơ chế trên, phương pháp này yêu cầu người dùng chủ động đánh dấu giao dịch khi thực hiện thao tác trên blockchain. Nhờ đó, các giao dịch đã được đánh dấu sẽ không còn hiệu lực trên chuỗi còn lại. Tuy nhiên, so với Strong Replay Protection, phương thức này đòi hỏi người dùng phải thực hiện thủ công, thay vì hệ thống tự động xử lý.

Ngoài ra, một cách đơn giản nhưng hiệu quả để bảo vệ tài sản khỏi Replay Attack là hạn chế giao dịch trong thời gian blockchain đang thực hiện hard fork. Nếu không phát sinh giao dịch trong giai đoạn này, hacker sẽ không thể sao chép và phát lại bất kỳ lệnh giao dịch nào trên chuỗi mới.

Phòng chống Replay Attack trong các lĩnh vực khác

Replay Attack không chỉ là mối đe dọa đối với blockchain mà còn xuất hiện trong nhiều hệ thống khác, đặc biệt là trong các giao dịch tài chính và truyền thông dữ liệu. Để giảm thiểu rủi ro từ loại tấn công này, một số biện pháp bảo mật đã được áp dụng, bao gồm:

- Mật khẩu dùng một lần (OTP – One-Time Password): Đây là phương thức bảo mật phổ biến, trong đó mỗi giao dịch hoặc lần đăng nhập chỉ sử dụng một mã OTP duy nhất trong khoảng thời gian giới hạn. Bạn có thể dễ dàng bắt gặp cơ chế này trong các giao dịch ngân hàng hoặc hệ thống thanh toán trực tuyến.

- Gắn dấu thời gian vào tin nhắn (Timestamp): Việc bổ sung timestamp giúp đảm bảo rằng một tin nhắn hoặc lệnh giao dịch chỉ có giá trị trong một khoảng thời gian nhất định. Nếu quá thời hạn, tin nhắn sẽ bị từ chối, qua đó ngăn chặn hacker phát lại thông tin cũ để đánh lừa hệ thống.

- Session Key (Khóa phiên): Đây là một dạng khóa bảo mật tạm thời, chỉ có hiệu lực trong một phiên giao dịch duy nhất. Mỗi phiên sẽ sử dụng một Session Key riêng biệt để mã hóa dữ liệu truyền đi, giúp hạn chế nguy cơ bị hacker thu thập và phát lại thông tin.

Lời kết

Replay Attack có thể không phải là hình thức tấn công mạng phức tạp nhất, nhưng nếu không có các biện pháp bảo vệ phù hợp, nó vẫn có thể gây ra những hậu quả nghiêm trọng. Đặc biệt trong lĩnh vực blockchain, việc hiểu rõ cách thức hoạt động và áp dụng các giải pháp bảo mật như Strong Replay Protection hay Opt-in Replay Protection là điều cần thiết để bảo vệ tài sản và giao dịch của bạn.